Ein Wegweiser zu einem Informationssicherheitsmanagementsystem (ISMS) nach ISO 27001

Ein Wegweiser zu einem ISMS nach ISO 27001

Voraussetzungen

Eine kürzliche Änderung der DiGA-Verordnung hat zur Folge, dass DiGA-Hersteller ab dem 1. April 2022 verpflichtet sind, dem BfArM auf Verlangen im Rahmen des Antragsverfahrens auf Listung im DiGA- Verzeichnis ein akkreditiertes Zertifikat über die Umsetzung eines Informationssicherheitsmanagementsystems (ISMS) nach ISO 27001 nativ oder nach ISO27001 auf der Basis des BSI-Standards 200-2 vorzulegen. Das ISMS legt fest, mit welchen Instrumenten und Methoden die Leitungsebene die auf Informationssicherheit ausgerichteten Aufgaben und Aktivitäten nachvollziehbar lenkt. Diese Nachweispflicht gilt auch für Hersteller, deren DiGA bereits vor dem 1. April 2022 gelistet wurde oder die sich zu diesem Zeitpunkt im Antragsverfahren befinden. Hier besteht also dringender Handlungsbedarf. Die internationale und weitestgehend anerkannte Norm für Informationssicherheitsmanagementsysteme (ISMS) DIN EN ISO/IEC 27001 fordert die Organisation der Informationssicherheit im Unternehmen nach dem „Plan – Do – Check – Act (PDCA)“-Ansatz, welcher an einer fundierten Risikomanagement-Methodologie ausgerichtet sein muss. Darüber hinaus werden konkrete Ziele und Maßnahmen zum Schutz von Informationswerten/Daten, der IT und der angrenzenden Geschäfts- und Unterstützungsprozesse aufgestellt. Diese müssen im Unternehmen dokumentiert, umgesetzt, überprüft/bewertet und nachweislich kontinuierlich verbessert werden. Das Aufsetzen eines solchen ISMS beschränkt sich nicht ausschließlich auf die Erstellung von Regelungen, sondern umfasst insbesondere die Aktivitäten zum Einführen, „Leben“ und Überprüfen von informationssicherheitsrelevanten Prozessen im Unternehmen. Die Unternehmen sollten daher zu diesem Zweck gut geplante und kontinuierlich laufende Programme, welche durch die Geschäftsführung aktiv unterstützt, durch die IT-Leitung vollumfänglich akzeptiert und durch den Informationssicherheitsbeauftragten geleitet und gesteuert werden müssen, aufsetzen.

Grundlagen

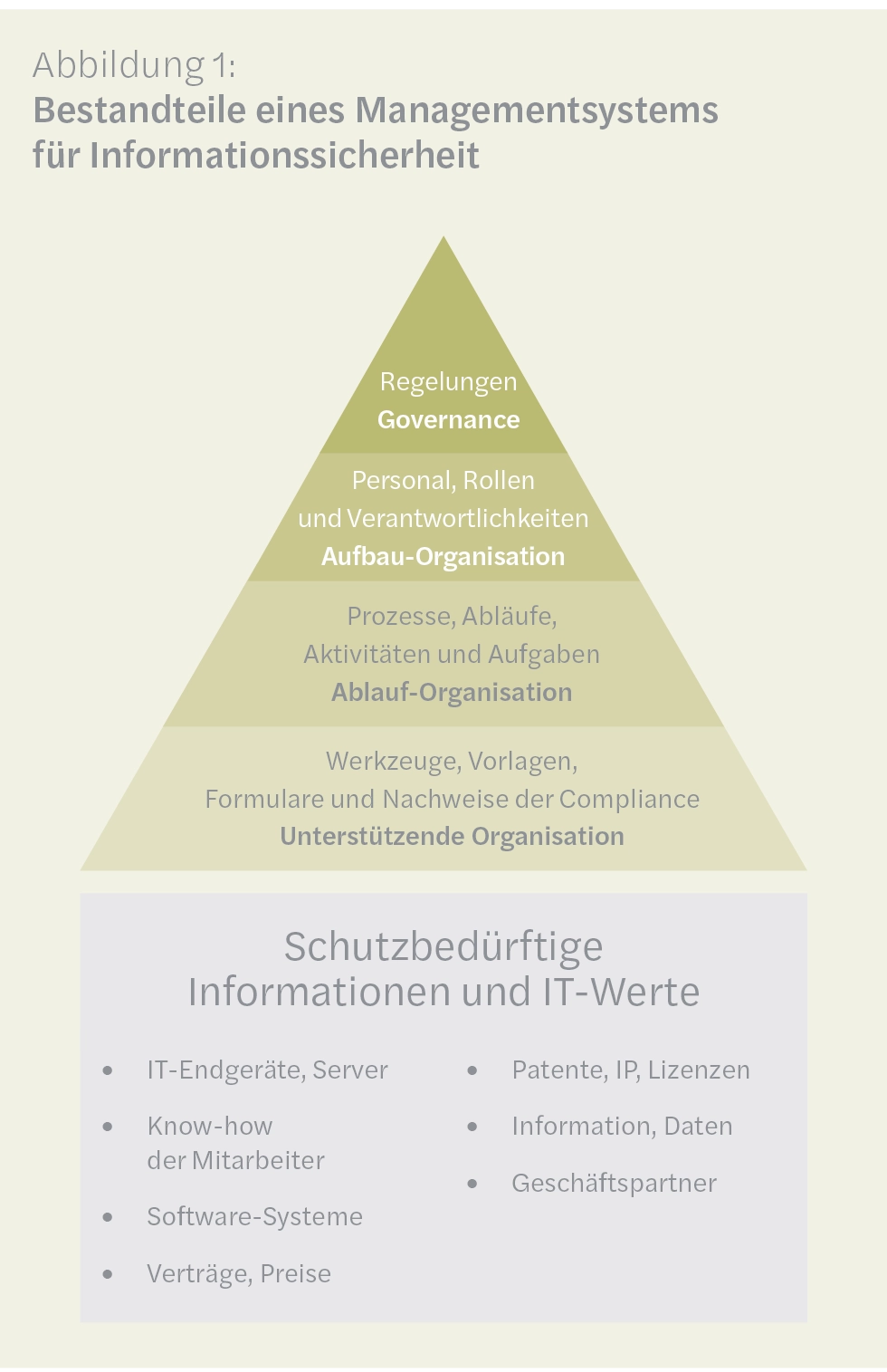

Ein Informationssicherheitsmanagementsystem (ISMS) nach Vorgabe der DIN EN ISO/IEC 27001 sollte in jedem geschäftlich getriebenen Unternehmen zum Schutz der wohl wichtigsten Unternehmenswerte – der Daten und Informationen seiner Mitarbeiter, Kunden und Geschäftspartner – umgesetzt sein. Der Aufbau eines ganzheitlichen ISMS beinhaltet folgende Bestandteile:

- Top-Level Information Security Policy – definiert Vorgaben an die Governance, Risk & Compliance (GRC), die Aufbau- und Ablauforganisationen des ISMS;

- eine Definition und Dokumentation der Organisation der Informationssicherheit im Unternehmen – hierbei handelt es sich um ein ineinandergreifendes Rahmenwerk von Regelungen zur Umsetzung der Informationssicherheit, inkl. IT- und Risikomanagement, Software-Entwicklung, Handhabung von Vorfällen, Identitäten und Berechtigen, Lieferantenverwaltung, Datenschutz und Auditierung;

- detaillierte Arbeitsanweisungen für bestimmte Verfahren, Aktivitäten und Aufgaben der Mitarbeiter, z. B. Konfigurationen, Vorlagen, Werkzeuge, Formulare, Beispiele etc.;

- Inventurlisten der wesentlichen ISMS-relevanten Unternehmenswerte, wie physische, technische und IT-Infrastruktur, Hardware, Software, IT-Systeme, Informationen/Daten, Personal und Zugriffsberechtigungen;

- detaillierte Beschreibung der Aufbau-Organisation mit deren Rollen und Verantwortlichkeiten, um die Sicherheitsziele des ISMS zu erreichen;

- detaillierte Beschreibung der Ablauf-Organisation mit Prozessen, Vorhaben und Projekten zur Aufrechterhaltung des ISMS, z. B. Notfallübungen, Auditpläne, Zertifizierungen etc.

Die Abbildung 1 veranschaulicht den Aufbau eines Informationssicherheitsmanagementsystems mit dessen Bestandteilen, welches zum Schutz der Unternehmenswerte, insbesondere der Daten und Informationen, eingesetzt werden soll.

Ein wohldefinierter Umsetzungsansatz, der bei allen auf ISO-Standards basierten Managementsystemen zur Geltung kommt, basiert auf dem grundlegenden PDCA-Prinzip und beschreibt, wie die Aktivitäten in einer zyklischen Abfolge umgesetzt werden sollen. Die vier Sektoren des Zyklus werden in Abbildung 2 illustrativ dargestellt und beinhalten:

- Plan: Definition und Dokumentation des Soll- Konzepts und Planung dessen Umsetzung

- Do: Umsetzung der Planung in der Organisation und das „Leben“ der definierten unternehmensspezifischen Vorgaben, gemäß aufgestellten Regelungen

- Check: Regelmäßige Überprüfung, ob das dokumentierte Soll-Konzept der aktuell im Unternehmen gelebten Praxis entspricht

- Act: Im Falle von identifizierten Abweichungen Bestimmung der korrektiven Maßnahmen und der erforderlichen Aktivitäten sowie deren Umsetzung und Nachverfolgung

Inhalte und Aspekte eines ISMS nach ISO 27001

Die Spannweite der Informationssicherheitsrelevanz reicht neben einer genaueren Betrachtung von Daten und Informationswerten des Unternehmens von der physischen Sicherheit (Safety) über die Infrastruktur, IT-Hardware und IT-Software bis hin zum Personalmanagement (HR) und der Governance. Untere Ebenen bilden das Fundament für die jeweils oberen Ebenen, die darauf aufbauen. Eine breite Palette von unterschiedlichen Typen der Unternehmenswerte werden somit durch ein ISMS abgedeckt, wie in der Abbildung 3 illustrativ dargestellt.

- Das Top-Management muss die notwendige Governance und Anleitung bieten, ein starkes Engagement zeigen und die Unterstützung mit Ressourcen wie Personal, Zeit und Budget sicherstellen;

- internes Personal und Externe müssen sich der ISMS-Ziele bewusst sein und stets gemäß den verbindlichen Vorschriften der Governance handeln;

- Zugriffsberechtigungen müssen definiert, dokumentiert und überwacht werden. Änderungen an Rollen und Verantwortlichkeiten führen idealerweise zu einem Entzug und Neuzuweisung bestehender Berechtigungen für alle IT-Benutzer, einschließlich des Managements;

- Daten und Informationen müssen in einer Inventurliste erfasst, bewertet, klassifiziert und entsprechend ihrem definierten Schutzbedarf behandelt werden;

- Software-Systeme müssen ein angemessenes Sicherheitsniveau bieten, um offene Schwachstellen zu vermeiden, die von Hackern ausgenutzt werden könnten;

- Hardware muss zuverlässig funktionieren und verfügbar bleiben. Die IT-Kontinuität muss durch Überwachung der Arbeitslast und durch das Vorhalten von Redundanzen sichergestellt werden;

- die technische Infrastruktur muss die IT-Kontinuität sicherstellen, indem deren Bandbreiten überwacht und angemessene Redundanzen vorgehalten werden;

- Standorte, Gebäude und Räume müssen einen angemessenen Schutz für die darin platzierten technischen Infrastruktur- und IT-Anlagen bieten. Deren Verfügbarkeit muss gewährleistet sein.

ISO 27001 ist nach dem Hauptleitprinzip strukturiert: PDCA. Daher definieren dedizierte Klauseln des Hauptteils die Grundlage für die vier Sektoren des Zyklus. Der Kern von ISO 27001 fordert eine Topdown- und kontextbasierte Führungsunterstützung für das ISMS. Der Hauptteil der internationalen Norm beinhaltet mehrere Klauseln, die stets erfüllt sein müssen:

- Klauseln 0 und 1: Einleitung, Allgemeines und der Anwendungsbereich der ISO 27001;

- Klauseln 2 und 3: Normative Verweisungen und Begriffsdefinitionen (Verweis auf ISO 27000);

- Klausel 4 „Kontext der Organisation“ mit den Themen: Verstehen der Organisation, ihres Kontextes und der Erfordernisse und Erwartungen der interessierten Parteien sowie Festlegen des Anwendungsbereichs des ISMS;

- Klausel 5 „Führung“ mit den Themen: Führung und Verpflichtung, Politik sowie Rollen, Verantwortlichkeiten und Befugnisse in der Organisation;

- Klausel 6 „Planung“ mit den Themen: Methodologie zur Risikobeurteilung und -Behandlung, Informationssicherheitsziele und Planung zu deren Erreichung;

- Klausel 7 „Unterstützung“ mit den Themen: Ressourcen, Kompetenz, Bewusstsein, Kommunikation und dokumentierte Information, insbesondere die Lenkung von Dokumenten;

- Klausel 8 „Betrieb“ mit den Themen: Betriebliche Planung und Steuerung sowie Umsetzung der Risikobeurteilungen und -Behandlungen;

- Klausel 9 „Bewertung der Leistung“ mit den Themen: Überwachung, Messung, Analyse und Bewertung sowie internes Audit und Managementbewertung;

- Klausel 10 „Kontinuierliche Verbesserung“ mit den Themen: Umgang mit Nichtkonformitäten und Korrekturmaßnahmen.

Diese sind in der Abbildung 4 im Inneren des Kreises dargestellt.

Der normative Anhang A zur Norm ISO 27001 beinhaltet 114 spezifische Maßnahmen, welche zum Erreichen von 35 Zielen in 14 Abschnitten (A.5 bis A.18) zusammengefasst sind. Es besteht die Möglichkeit einzelne Maßnahmen oder ganze Maßnahmenziele aus dem Rahmen des ISMS herauszunehmen. Dazu muss für das ISMS eine sogenannte Anwendbarkeitserklärung (Statement of Applicability, SoA) erstellt werden. Jeder Ausschluss muss, selbstverständlich, fundiert begründet sein.

A.5: „Informationssicherheitsrichtlinien“ fordert Vorgaben der Leitung für Informationssicherheit;

A.6: „Organisation der Informationssicherheit“ fordert eine geordnete interne Organisation und macht Vorgaben für den Einsatz von Mobilgeräten und Telearbeit (z. B. Homeoffice);

A.7: „Personalsicherheit“ beinhaltet Anforderungen an Prozesse vor und während der Beschäftigung sowie bei der Beendigung und Änderung der Beschäftigung;

A.8: „Verwaltung der Werte“ fordert eine Definition der Verantwortlichkeit für Werte, Informationsklassifizierung und macht Vorgaben zur Handhabung von Datenträgern;

A.9: „Zugangssteuerung“ definiert Geschäftsanforderungen an die Zugangssteuerung, fordert eine Benutzerzugangsverwaltung mit Benutzerverantwortlichkeiten zur Gewährleistung der Zugangssteuerung für Systeme und Anwendungen;

A.10: „Kryptographie“ fordert die Definition von kryptographischen Maßnahmen;

A.11: „Physische und umgebungsbezogene Sicherheit“ fordert definierte und dokumentierte Sicherheitsbereiche und macht Vorgaben für den Schutz von Geräten und Betriebsmitteln;

A.12: „Betriebssicherheit“ fordert definierte und dokumentierte Betriebsabläufe und -verantwortlichkeiten, Schutz vor Schadsoftware, Backup, Protokollierung und Überwachung, macht Vorgaben zur Steuerung von Software im Betrieb, zur Handhabung technischer Schwachstellen sowie zur Auditierung von Informationssystemen;

A.13: „Kommunikationssicherheit“ fordert ein fundiertes Netzwerksicherheitsmanagement und macht Vorgaben zur Sicherheit bei der Informationsübertragung;

A.14: „Anschaffung, Entwicklung und Instandhalten von Systemen“ stellt Sicherheitsanforderungen an Informationssysteme auf und definiert Anforderungen an die Sicherheit in Entwicklungs- und Unterstützungsprozessen;

A.15: „Lieferantenbeziehungen“ definiert Aspekte der Informationssicherheit in Lieferantenbeziehungen und fordert Steuerung der Dienstleistungserbringung von Lieferanten;

A.16: „Handhabung von Informationssicherheitsvorfällen“ macht entsprechende Vorgaben und fordert Verbesserungen des ISMS nach Abarbeiten von Sicherheitsvorfällen;

A.17: „Informationssicherheitsaspekte beim Business Continuity Management (BCM)“ beschreibt Anforderungen an die Redundanzen;

A.18: „Compliance“ fordert die Einhaltung gesetzlicher und vertraglicher Anforderungen und fordert regelmäßige Überprüfungen der Informationssicherheit.

Der Weg zum ISMS nach ISO 27001

Grundsätzlich kann man den Weg zu einem ISMS nach ISO 27001 grob in zwei Phasen aufteilen: (A) die Design-Phase zur Konzeption und Entwicklung und (B) die Betriebsphase mit der Zertifizierung und der kontinuierlichen Verbesserung. Die beiden Phasen bestehen aus jeweils vier Schritten. Die initiale Design-Phase (A) beschäftigt sich mit der (A-1) Bestandsaufnahme, (A-2) der Konzeption und der Entwicklung, (A-3) sowie der Erstellung eines Managementsystems zur Informationssicherheit. Im letzten Schritt (A-4) wird das ISMS durch die Geschäftsführung bestätigt bzw. genehmigt. Diese Phase kann in einer linear ablaufenden Art, z. B. in Form eines Projekts, aufgesetzt werden. Die zweite Phase (B) muss sich in Form eines zyklischen Ablaufs mit der (B-5) Zertifizierung, (B-6) dem Betrieb und (C-7) der Messung, Überwachung und Überprüfung sowie (B-8) mit der kontinuierlichen Verbesserung beschäftigen. Diese muss daher in Form eines unternehmensweit etablierten und wiederkehrenden Prozesses umgesetzt werden. Die einzelnen Schritte der beiden Phasen, wie in der Abbildung 5 illustrativ dargestellt, beinhalten dabei die folgenden Detail-Aktivitäten:

A-1 „As-is-Analyse“:

Überprüfung und Bewertung des aktuellen Stands der Informationssicherheit im Unternehmen

a. Validieren der Erforderlichkeit und Bemessen des Bedarfs, ein ISMS nach Vorgaben des ISO 27001 im Unternehmen einführen zu wollen bzw. zu müssen. Dabei sind die gesetzlichen, regulatorischen Anforderungen sowie die kundenspezifischen Anfragen zu beachten und zu berücksichtigen.

b. Eruieren und Festlegen des Gültigkeitsrahmens für das ISMS sowie des Zertifizierungsrahmens. Dabei wird empfohlen, die Flexibilität der ISO-Vorgaben auszunutzen, um auch einzelne abgegrenzte Teile des Unternehmens (Abteilungen, Standorte, Prozesse, Produkte) zertifizieren zu können.

c. Durchführen von Konsultationen mit dem Verantwortlichen für Informationssicherheit (i. d. R. Chief Information Security Officer/CISO) zum aktuellen Stand der Informationssicherheit im Unternehmen.

d. Bewerten des aktuellen Stands der Informationssicherheit im zuvor definierten Rahmen. Man kann hierzu eines der gängigen Reifegradmodelle verwenden und das Ergebnis mit dem für eine Zertifizierung nach ISO 27001 sinnvollerweise erforderlichen Reifegrad abgleichen.

A-2 „To-be-Konzept“:

Konzeptionierung eines den Anforderungen entsprechenden ISMS

a. Identifizieren der für eine Zertifizierung nach ISO 27001 erforderlichen ISMS-Artefakte (Regelungen, Vorgaben, Konzepte, Prozesse, Nachweise), welche aktuell noch fehlen oder unzureichend gepflegt sind.

b. Festlegen der für eine Zertifizierung des ISMS nach ISO 27001 erforderlichen Detailtiefe für die ISMS-Artefakte. Dabei sollen die gesetzlichen, regulatorischen und branchenspezifischen Best Practices beachtet werden.

c. Planen der Erstellung von Regelungsdokumenten (Policies, Leitlinien, Richtlinien, Anweisungen) im Hinblick auf ihre spätere Umsetzung im Unternehmen. Dabei muss der Ressourcenbedarf sowohl für die Erstellung, insbesondere aber für deren Umsetzung beachtet werden.

d. Spezifizieren der Prozesse, Handlungsanweisungen und Ablaufbeschreibungen, welche zur Umsetzung der geplanten Regelungen erforderlich sein werden. Dabei sollte man frühzeitig den potenziellen Ressourcenbedarf für die Prozessumsetzung beachten.

e. Einplanen der für eine spätere Umsetzung der spezifizierten Prozesse erforderlichen Aufwände und Ressourcen. Insbesondere sollte man dabei die für eine einwandfreie Umsetzung der Prozesse erforderlichen Kompetenzen beachten.

A-3 „Erstellung des ISMS“:

Sukzessiver Aufbau das ISMS nach Plan – Do – Check – Act

a. Erstellen der für einen ordentlichen Betrieb des ISMS erforderlichen Regelungsdokumentation, welche eine Top-Level-Informationssicherheitspolitik als grundlegendes Fundament hat. Weitere Regelungsdokumente zu Detail-Themen der Informationssicherheit setzen auf dieser auf.

b. Festlegen der Rollen und Verantwortlichkeiten für Akteure, die im Rahmen der spezifizierten Prozesse einen Einfluss auf das ISMS haben. Die Rollen müssen mit vorhandenen Personalressourcen belegt werden; bei Bedarf sind fachlich kundige Stellvertretungen zu bestimmen.

c. Entwerfen der für einen ordentlichen Betrieb des ISMS erforderlichen Prozesse in Form eines Ablaufdiagramms mit Beachtung der Eingabeund Ausgabe-Dokumenten, der Schnittstellen zu anderen Prozessen sowie der Messbarkeit der Effektivität für die Prozesse.

d. Identifizieren der für eine effektive Umsetzung der Prozesse erforderlichen Werkzeuge/Tools und Entwerfen der Vorlagen. Detaillierte prozessspezifische Anleitungen und Betriebshandbücher unterstützen dabei die Austauschbarkeit der Ressourcen in den prozesskritischen Rollen.

A-4 „Genehmigen und Inkraftsetzen“:

Top-down-Einführung des ISMS im Unternehmen

a. Vorstellen des Managementsystems für Informationssicherheit, bestehend aus der Governance (Regelungen, Risikomanagement, Compliance), Aufbau-Organisation, Ablauf-Organisation und den unterstützenden Detail-Dokumentationen der Geschäftsführung.

b. Einholen der Zustimmung und der Unterstützung der Geschäftsführung für das definierte Informationssicherheitsmanagementsystem. Sicherstellen der Genehmigung für die Regelungen und Vorgaben des ISMS von der Geschäftsführung und Freigabe der Einführung des ISMS bei den Mitarbeitern und beim Management des Unternehmens.

c. Unternehmensweites Veröffentlichen der Regelungen und der Prozesse des ISMS über die jeweilige Kommunikationslösung des Unternehmens. Kommunikation an die mittlere und untere Management-Ebene, ggf. unter Zuhilfenahme von Schulungsveranstaltungen zu Umsetzungsdetails.

d. Planen und Umsetzen von Awareness-Maßnahmen zu Themen der Informationssicherheit bei den Mitarbeitern des Unternehmens. Initiieren der Prozessumsetzung. Planen und Durchführen von Management-Reviews mit der Geschäftsführung zur Überwachung der ISMS-Effektivität.

B-5 „Zertifizierung bzw. Rezertifizierung“:

Durchführung einer unabhängigen Überprüfung des ISMS

a. Auswählen der Zertifizierungsstelle, welche durch eine landesspezifische (DE: DAkkS) oder durch eine internationale (IAS) Akkreditierungsstelle zur Ausstellung eines Zertifikats befähigt/akkreditiert sein muss. Auswählen eines Audit-Dienstleisters, sofern ein Auditor nicht durch die Zertifizierungsstelle bereitgestellt wird.

b. Planen des Zertifizierungsaudits mit dem Auditor, Vorbereiten auf das bevorstehende Zertifizierungsaudit, Überprüfen der Aktualität der Regelungen, Sammeln von Evidenzen, Durchführen eines Management- Reviews mit der Geschäftsführung.

c. Durchführen des (Erst-)Zertifizierungsaudits mit dem ausgewählten Audit-Dienstleister in zwei Phasen: (i) Dokumentationsübergabe und Dokumentenprüfung (i. d. R. Remote) und (ii) Validierung der effektiven Umsetzung des ISMS und der einhergehenden Prozesse (i. d. R. vor Ort).

d. Abgabe des Audit-Berichts an die Zertifizierungsstelle zur Bewertung und Genehmigung (sofern nicht durch den Audit-Dienstleister zu erledigen). Bewerben um die Zertifizierung und Beantragen der Zertifikatsausstellung bei der Zertifizierungsstelle.

B-6 „Betrieb“:

Sorgfältiger Betrieb des ISMS

a. Betreiben des ISMS durch das Umsetzen der definierten Prozesse, das Befüllen der ISMS-Artefakte und das Sammeln der Nachweise. Hierbei sollte der CISO eine überwachende und prüferische Governance- Rolle einnehmen, während die maßgeblichen Prozessbeteiligten im mittleren bis unteren Management angesiedelt sein sollten.

b. Betreiben von Awareness-Aktivitäten bei den Mitarbeitern des Unternehmens zu grundlegenden und praktischen Themen der Informationsund IT-Sicherheit sowie beim Management des Unternehmens mit dem Ziel, ein Vorbild für die Mitarbeiter zu sein.

B-7 „Messen und Überprüfen“:

Messung, Prüfung, Überwachung und Management-Reviews

a. Messen der zuvor festgelegten Parameter des ISMS, ggf. Einholen der Messwerte von anderen Rollen in ISMS-angrenzenden Bereichen des Unternehmens, welche zur Berechnung der Key-Performance- Indikatoren (KPI) erforderlich sind.

b. Überwachen der Effektivität der Umsetzung des ISMS durch das Berechnen der Key-Performance- Indikatoren (KPI). Aufstellen der KPI-Entwicklung über die Revisions-/Messzyklen des ISMS. Beachten von deren Entwicklung mit dem Ziel der Demonstration der kontinuierlichen Verbesserung.

c. Planen und Durchführen von jährlichen Überwachungsaudits zum ISMS, basierend auf den Vorgaben über deren Umfänge aus der ISO 27001 sowie ISO 27006. Identifizieren von Nichtkonformitäten, Definieren, Zuweisen und Nachverfolgen von nachhaltigen Korrekturmaßnahmen.

B-8 „Verbessern“:

Planung der Rezertifizierung des ISMS nach 3 Jahren

a. Einholen von Verbesserungsvorschlägen für den Betrieb des ISMS bei der Geschäftsführung aus den Management-Reviews. Überwachen der Erledigung von Korrekturmaßnahmen aus internen Überwachungsaudits mit dem Ziel, das ISMS kontinuierlich zu verbessern.

b. Anpassen der Informationssicherheitspolitik, der ISMS-Regelungen und Prozesse an neue Gegebenheiten und Geschäftsentwicklungen sowie basierend auf neuen Erkenntnissen zur IT-Sicherheitslage und der aktuellen Gefahrenlandschaft.

c. Kontinuierliches Sammeln von Evidenzen und Nachweisen, welche nach spätestens drei Jahren im Rahmen der Rezertifizierung eine effiziente Abwicklung des Audits gewährleisten sollen. Frühzeitiges Planen eines Audits zur Rezertifizierung.

Unterstützung durch Mazars

Mazars verfügt sowohl im technischen als auch im prozessualen Bereich über das Know-how, Sie bei der Planung, der Definition, der Umsetzung und der Einführung eines Informationssicherheitsmanagementsystems (ISMS) nach Vorgaben und Anforderungen der internationalen Norm DIN EN ISO/IEC 27001 zu unterstützen. Unsere auf diesem Fachgebiet praxiserfahrenen Berater*innen und Prüfer*innen helfen Ihnen gern dabei, die Informations- und IT-Sicherheit in Ihrem Hause regelkonform, praxistauglich und zeitgemäß auszugestalten. Ihr bestehendes ISMS nehmen wir dabei als Grundlage und bauen dieses vorgabenkonform aus. Wir bilden ein vollständiges Spektrum der Dienstleistungen rund um Informationssicherheitsmanagementsysteme und die ISO-27000er-Normenfamilie ab, von der Analyse und Bewertung über Prüfung und Auditierung bis zum Aufbau und Ausgestaltung des ISMS in Ihrem Unternehmen. Damit bringen wir Sie sicher an Ihr Ziel, ein zertifiziertes ISMS den Aufsichtsbehörden, Ihren Geschäftspartnern und Kunden vorweisen zu können.

Haben Sie Fragen oder weiteren Informationsbedarf?

Autoren:

Dr. Roman Krepki

Tel: + 49 711 666 31 814

Christopher Hock

Tel: + 49 69 967 65 1122

Ralph Krüger

Tel: + 49 30 208 88 1160

Marco Ehlert

Tel: + 49 30 208 88 1771

Sebastian Retter

Tel: + 49 30 208 88 1043

Dies ist ein Beitrag aus unserem Healthcare-Newsletter 1-2022. Die gesamte Ausgabe finden Sie hier. Sie können diesen Newsletter auch abonnieren und erhalten die aktuelle Ausgabe direkt zum Erscheinungstermin.